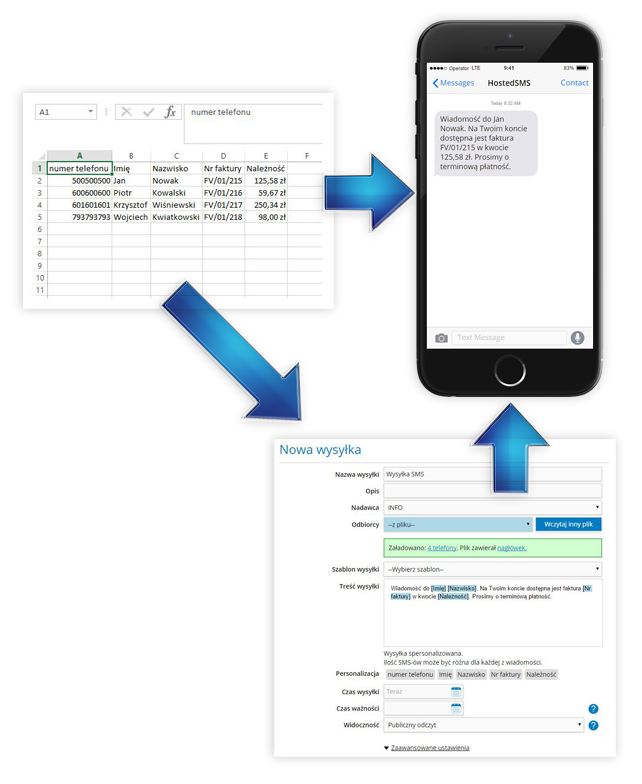

Wysyłaj spersonalizowane wiadomości SMS

Nasza aplikacja HostedSMS zyskała nową funkcjonalność - umożliwia personalizację treści wysyłanych SMSów, pozwalając na realizację wysyłek zawierających indywidualne hasła lub kody rabatowe, wysokość faktury. Możesz wysyłać jednocześnie tysiące SMS-ów z możliwością personalizacji treści przesyłanych informacji. Personalizowane wiadomości SMS to opcja dynamicznego tworzenia treści dla każdego z wysyłanych SMS na podstawie znaczników ...

WięcejWykonanie witryny Microsoft SharePoint w Orange Polska

Self-Service i bezpieczeństwo firmy

Jeden z najsłynniejszych hakerów – Kevin Mitnick w swojej książce „Sztuka Podstępu” opisuje jak z pomocą kilku telefonów podczas posiłku z ojcem zdobył numer jego karty kredytowej. Z kolei Paula Januszkiewicz opisuje jak wykonując audyt bezpieczeństwa skompromitowała system zabezpieczeń prosząc o wydrukowanie biletu lotniczego ze specjalnie spreparowanego pendrivie.

Oba te przykłady ...

Więcej

Self-Service w IT - zysk dla pracownika, administratora i właściciela firmy

W niektórych firmach stosunki i relacje panujące pomiędzy działem IT a resztą firmy często są delikatnie napięte i przypominają stan zimnej wojny. Z jednej strony stoją pracownicy, dla których załatwienie możliwości drukowania na drukarce stojącej dwa biurka obok graniczy z cudem, z drugiej administratorzy usiłujący znaleźć, choć chwilę czasu na ...

Więcej

Czy serwery plików mogą być zagrożeniem dla bezpieczeństwa zasobów informacyjnych firmy?

Efektywne i bezpieczne zarządzanie folderami sieciowymi w średnich i dużych przedsiębiorstwach.

Większość przedsiębiorstw przechowuje ważne zasoby informacyjne takie, jak dokumentacje przetargów, umowy, oferty, instrukcje wewnętrzne, itd., na korporacyjnych serwerach plików. Nie ma w tym nic złego, jeśli dostęp do danych znajduje się pod pełną kontrolą działu IT. Sytuacja komplikuje się ...

Więcej

Zarządzanie uprawnieniami w Microsoft .NET

W poprzednim poście dotyczącym migracji pracowników w działach IT wspominałem o narzędziu wspomagającym zarządzanie udziałami sieciowymi w Microsoft Windows. Kontynuując ten temat chciałbym skupić się na jednym z problemów, o którym warto pamiętać tworząc tego typu rozwiązanie.

Przechodząc bezpośrednio do tematu, programiści są przyzwyczajeni, że pobrany dowolny obiekt zapisany bez ...

Więcej

Raport odpowiedzialności społecznej CSR dla ING Banku Śląskiego

Raport odpowiedzialności społecznej CSR dla ING Banku Śląskiego dcs.pl wraz z agencją AUDE (http://aude.pl ) wykonał Raport społeczny, którego treść została przygotowana przez ING Bank Śląski http://www.raportcsr.ingbank.pl Agencja AUDE przy współpracy z ING Bank Śląski opracowała koncepcję funkcjonalną oraz projekt graficzną witryny, po naszej ...

Więcejdcs.pl przedłużył certyfikację VMware Enterprise Partner na rok 2016

Wdrożenie nowego layoutu serwisu SharePoint w RUCH SA

- Przygotowanie środowiska testowego platformy Microsoft SharePoint 2010

- Wykonanie layoutu galerii udostępniającej zdjęcia z wydarzeń firmowych ...