Czy serwery plików mogą być zagrożeniem dla bezpieczeństwa zasobów informacyjnych firmy?

Efektywne i bezpieczne zarządzanie folderami sieciowymi w średnich i dużych przedsiębiorstwach.

Większość przedsiębiorstw przechowuje ważne zasoby informacyjne takie, jak dokumentacje przetargów, umowy, oferty, instrukcje wewnętrzne, itd., na korporacyjnych serwerach plików. Nie ma w tym nic złego, jeśli dostęp do danych znajduje się pod pełną kontrolą działu IT. Sytuacja komplikuje się wtedy, gdy setki użytkowników postanowią wystąpić do działu IT z wnioskiem o przydział nowych zasobów dyskowych lub zmianę istniejących. Mało kto dba o zwolnienie przestrzeni dyskowej zajmowanej przez dane, których nikt nie używa od dłuższego czasu, lub gdy któryś z pracowników odszedł z firmy i pozostawił dane, którymi już nikt się nie opiekuje. Co zrobić, aby sprostać takim wyzwaniom bez zwiększania kosztów i obniżania bezpieczeństwa danych?

Technicznie sprawa jest banalnie prosta - uprawnienia dostępu do zasobów informacyjnych, takich jak foldery sieciowe na serwerach plików, są zwykle definiowane na podstawie przynależności pracowników do działów, posiadanych przez nich ról, funkcji lub innych podobnych kryteriów obowiązujących w danym przedsiębiorstwie. Foldery na serwerach są chronione za pomocą tzw. list kontroli dostępu (ang. ACL – Access Control List), które przechowują uprawnienia. Jednak w praktyce, gdy na serwerze są przechowywane setki tysięcy lub miliony folderów, a przy tym dostęp do nich trzeba zapewnić setkom lub tysiącom pracowników i każdy z nich może ustanowić swój własny schemat przydzielania uprawnień, to nie jest to już takie proste i oczywiste. Obsługę folderów sieciowych w takim przypadku trzeba maksymalnie zautomatyzować i ujednolicić, aby uniknąć przykrych niespodzianek.

Pierwszym krokiem w kierunku automatyzacji zarządzania uprawnieniami do folderów sieciowych jest definiowane uprawnień w odniesieniu do tzw. grup bezpieczeństwa (ang. Active Directory Security Group) zamiast do pojedynczych użytkowników. Bardzo często grupy bezpieczeństwa zawierają setki a nawet tysiące użytkowników, dlatego absolutnie kluczowe jest, aby zarówno grupy bezpieczeństwa jaki i listy kontroli dostępu (czyli uprawnienia jednostkowe) były prawidłowo zdefiniowane, bowiem mają one bezpośredni wpływ na bezpieczeństwo przechowywanych danych i nawet drobny błąd może spowodować nieodwracalne skutki w skali całego przedsiębiorstwa i narazić je na poważne straty.

Niestety w dużych organizacjach utrzymanie porządku na serwerach plików może sprawiać dużo problemów. Aktualizacja grup bezpieczeństwa oraz ich uprawnień w systemie plików jest procesem ciągłym, czasochłonnym i przede wszystkim wymagającym koncentracji oraz pełnego zaangażowania ze strony administratorów. Utrzymanie porządku wymaga żelaznej dyscypliny i konsekwencji od administratorów, dlatego działy IT dążą do zaawansowanej automatyzacji tego procesu. Brak konsekwencji i automatyzacji może prowadzić do powstania poważnych luk bezpieczeństwa i w konsekwencji wzrostu ryzyka utraty lub kradzieży danych.

Na pomoc działom IT i administratorom przychodzą producenci różnych narzędzi wspierających zarządzanie korporacyjnymi serwerami plików. Jednym z takich producentów jest firma dcs.pl, która samodzielnie opracowała i udostępniła bardzo przydatną aplikację pozwalającą bezpiecznie powierzyć w ręce użytkowników biznesowych zarządzanie ich własnymi zasobami informacyjnymi zachowując przy tym pełną kontrolę i ewidencję zmian w kompetencji administratorów systemów informatycznych.

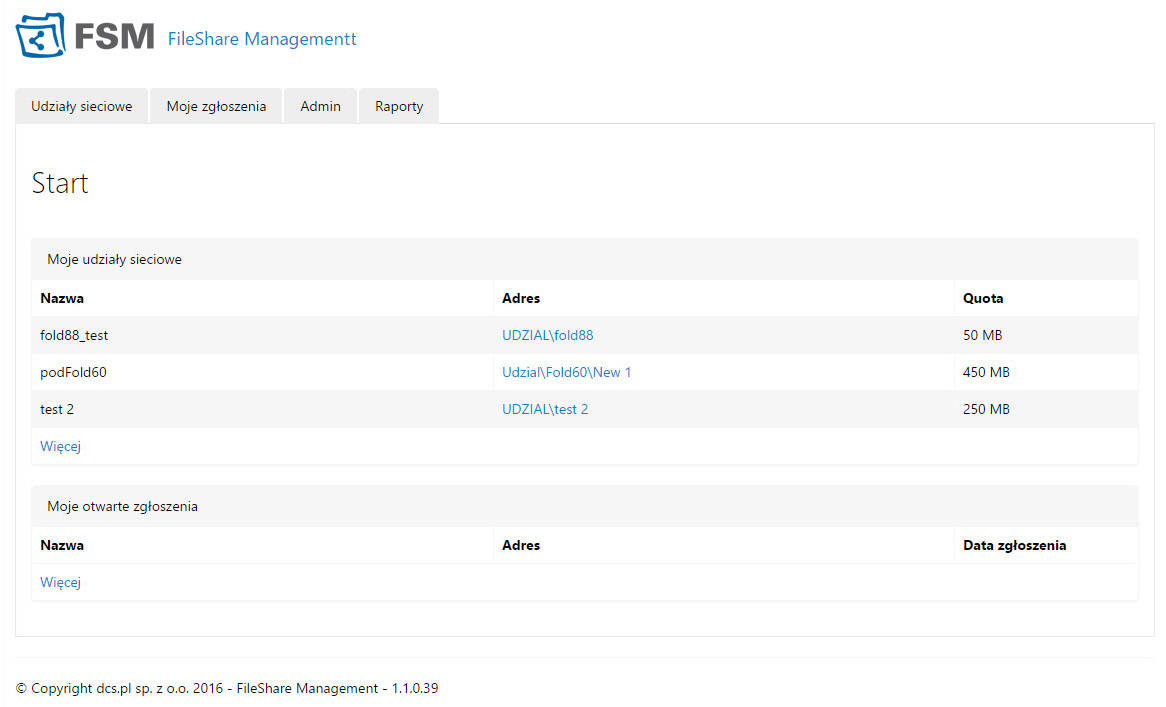

Aplikacja webowa (ang. web application) o nazwie FSM (File Share Manager) powstała z myślą o ułatwieniu zarządzania dostępem do folderów sieciowych na serwerach plików Microsoft Windows (tzw. udziałów sieciowych). Jest przeznaczona dla średnich i dużych przedsiębiorstw mających do czynienia z dużą liczbą użytkowników oraz zasobów sieciowych.

FSM eliminuje wszystkie opisane powyżej zagrożenia i niedogodności poprzez stworzenie zautomatyzowanego i bezpiecznego procesu kontroli i zarządzania dostępem do zasobów sieciowych serwerów plików. Dzięki niej użytkownicy mogą samodzielnie tworzyć, usuwać i modyfikować współdzielone foldery sieciowe za pomocą interfejsu WWW aplikacji FSM niewymagającej od użytkowników ani wiedzy technicznej ani żadnych uprawnień administracyjnych. Wszystkie operacje użytkowników są realizowane za pośrednictwem przepływu pracy (workflow) i wymagają akceptacji administratora. W ten sposób użytkownicy i administratorzy mogą działać sprawnie i efektywnie bez obawy o popełnienie jakiegoś przypadkowego błędu spowodowanego pośpiechem lub lekkomyślnością.

FSM radykalnie obniża koszty obsługi użytkowników w trakcie tworzenia, usuwania i zmiany parametrów folderów sieciowych. Umożliwia wprowadzenie w przedsiębiorstwie scentralizowanej polityki nadawania uprawnień, delegowania i automatyzacji kontroli dostępu oraz scentralizowanego raportowania i audytu zasobów sieciowych.

Główne zalety FSM to wdrożenie samoobsługi z jednoczesną delegacją uprawnień na użytkowników przy zachowaniu pełnej kontroli za pośrednictwem przepływów pracy (workflows) oraz audyt wykorzystania zasobów sieciowych.

Kluczowe Korzyści

- Zwiększenie wydajności działu IT i co najmniej 35%-owe obniżenie zaangażowania helpdesk w obsługę zgłoszeń dotyczących zarządzania folderami sieciowymi na serwerach plików.

- Uproszczenie i ujednolicenie zarządzania zasobami - dzięki zastosowaniu scentralizowanych i intuicyjnego narzędzia do zarządzania oraz zunifikowanego i zrozumiałego dla wszystkich systemu uprawnień

- Zapewnienie pełnej kontroli i ewidencji zmian - dzięki zastosowaniu odpowiednich przepływów pracy (ang. workflow) oraz przechowywaniu informacji na temat tego, kto ma dostęp do jakich zasobów, kto i kiedy udzielił dostępu, itd.

- Radykalne zmniejszenie ryzyka wycieku lub kradzieży danych - dzięki zastosowaniu klarownych reguł dostępu do zasobów informacyjnych zamiast skomplikowanego i nieprzejrzystego systemu uprawnień wbudowanego w system Windows

- Znaczna redukcja kosztów operacyjnych - dzięki automatyzacji procesu udostępniania i zwalniania zasobów informacyjnych, występujących na skutek częstej relokacji pracowników i zmiany ich obowiązków służbowych

- Uwolnienie i znacznie lepsze wykorzystanie ograniczonych zasobów technicznych - dzięki precyzyjnemu zarządzaniu limitami zasobów technicznych (osobno dla każdego zasobu) i raportowaniu osierocenia przydzielonych zasobów (np. z powodu odejścia pracownika) lub niewykorzystywania przechowywanych przez użytkowników informacji (np. z powodu porzucenia zasobów)

- Zwiększenie satysfakcji i wydajności pracowników, którzy mogą samodzielnie bez zbędnych opóźnień zarządzać powierzonymi im zasobami technicznymi i występować o nowe w taki sposób, który nie angażuje zbytnio administratorów i jednocześnie gwarantuje szybkie i sprawne współdziałanie wszystkich zainteresowanych stron

Kluczowe funkcjonalności

- Tworzenie, modyfikowanie i usuwanie udziałów sieciowych przy użyciu aplikacji webowej poprzez interfejs WWW

- Lista udziałów sieciowych, których użytkownik jest właścicielem

- Lista udziałów sieciowych, które zostały udostępnione użytkownikowi do wykorzystania

- Lista zgłoszeń dotyczących udziałów sieciowych wraz ze statusami

- Wyszukiwarka udziałów sieciowych

- Podgląd właścicieli udziałów sieciowych

- Raporty dotyczące nieużywanych udziałów sieciowych

- Raport udziałów sieciowych, których właścicielem jest konto nieaktywne (np. pracownik który odszedł z organizacji)

- Obsługa Shadow Copy - możliwość przywracania starszych/skasowanych wersji plików z poziomu interfejsu WWW

Foto: https://pixabay.comenbuilding-windows-glass-corporate-690121

0 komentarze